日本は、平素からサイバーリスクにさらされている。北朝鮮と中国は、日本を含む諸外国に活発にサイバー攻勢をかけている。

北朝鮮のサイバー攻撃は、1980年代半ばの米国の暗号解読に始まるとされる。暗号解読に成功した北朝鮮は、湾岸戦争(90~91年)での多国籍軍による反撃開始時刻を予測したとみられている。これを契機に、北朝鮮軍内ではサイバー戦が重視されるようになった。北朝鮮のサイバー攻撃は軍が統括し、その下で大学などの教育機関がサイバー攻撃要員の育成を行っている。

国連安全保障理事会の北朝鮮制裁委員会専門家パネルは、2020年度の報告書の中で、北朝鮮は、サイバー攻撃によって、19年1月から20年11月までの間に3億ドルを超える資金を獲得したと述べている。また、23年4月7日に開催された日米韓3カ国による北朝鮮問題担当者会談では、共同声明の中で北朝鮮が22年だけでも17億ドルの暗号資産(仮想通貨)を盗んだとしている。これらは同国の核・ミサイルの開発資金に充当されている。

「使えるものは使う」中国

軍がサイバー攻撃を統制している北朝鮮に対し、中国のサイバー戦への取り組みは「軍官学産一体」だ。ただし軍官学産は水平的な関係ではなく、軍、さらには共産党が上に立つ垂直関係である。

かつて中国は、民間のハッカーの活動を黙認し、西側諸国への攻撃的な活動についてはむしろ奨励していた。しかし、中国発のサイバー攻撃が国際世論の批判を浴びたことに加え、組織的な束縛を嫌う奔放なハッカーたちが、その矛先を強権主義的な政府や共産党に向けてくる危険があった。このため現在では、民間のハッカーは当局から統制を受けている。

もっとも、中国当局の「使えるものは使う」という姿勢は変わっていない。2021年3月に米マイクロソフトの電子メールソフトがサイバー攻撃を受けた事件は、米国政府の発表によると中国の国家安全省とつながりのあるハッカー集団が実行した。一種の「サイバー傭兵」だ。

日本への攻撃は明らかになっていないが、2011年9月に三菱重工がミサイルや潜水艦、原発などのデータを狙ったサイバー攻撃を受けたと報じられた際、「中国からの攻撃ではないか」との推測が流れた。これに対して中国外務省報道官は「中国政府はハッキングに対して常に反対しており、中国はサイバー攻撃の主な被害国だ」と記者会見で述べている。

生きた「クリミアの教訓」

同じく日本の周辺国であるロシアは常時サイバー偵察を行い、標的となる国や施設のサイバー攻撃に対する脆弱性を把握している。並行してサイバー侵入による情報の抜き取りや、マルウエア(有害ソフト)を「待機状態」のまま、相手側システムに感染させている。

2014年3月のクリミア半島侵攻時にも、ロシアは数カ月前からウクライナ国内の反露勢力に対してサイバー攻撃を仕掛けていた。クリミアへの侵攻が始まると、政府などのウェブサイト改ざんや偽情報の拡散を実行。ウクライナ軍の指揮通信を遮断し、GPS(全地球測位システム)の電波受信も妨害したとみられている。

さらに、クリミア半島のロシア併合に関する住民投票が行われ、それに対するNATO(北大西洋条約機構)の懸念が表明されると、エストニアの首都タリンにあるNATOサイバー防衛協力センターがサイバー攻撃を受けた。これもロシアによるものとみられる。

2022年2月に始まったウクライナ侵攻では、侵攻開始1カ月前にウクライナの政府機関・IT関連企業のシステムがマルウエアに感染していることが判明し、ウクライナ政府機関のウェブサイトが機能停止した。2月に入るとウクライナの金融機関や軍に対するサイバー攻撃が行われ、ウクライナ政府はこれらが「ロシアからのサイバー攻撃」であることを発表した。

ただし、ウクライナ軍の指揮通信が妨害を受けたり、電力施設・携帯電話網がサイバー攻撃の被害に遭ったりすることはなかった。これはクリミア侵攻を教訓に、ウクライナが人事と運用体制を見直した結果だ。

ウクライナ政府は、企業経営者出身の若手政治家、フェドロフ氏を副首相兼デジタル転換相として抜擢(ばってき)し、彼の指揮下でIT分野での官民協力が推進された。ロシア侵攻後は、国内外のIT企業やシステムエンジニアの力を結集して、ロシアによるサイバー攻撃の防御とウクライナ軍の支援に成功している。

防衛3文書が示したサイバー防衛方針

このように周辺国が民間部門と連携しながらサイバー戦に注力するなか、日本のサイバーセキュリティー強化は喫緊の課題だ。2022年12月に閣議決定された「国家安全保障戦略」「国家防衛戦略」「防衛力整備計画」の防衛3文書は、いずれもサイバー安全保障やサイバー領域での能力向上について触れている。

まず、「国家安全保障戦略」では、安全保障上の懸念を生じさせる重大なサイバー攻撃について、可能な限り未然に攻撃者のサーバー等への侵入・無害化を行う旨が記されている。そして「能動的サイバー防御を含むこれらの取組を実現・促進するために、内閣サイバーセキュリティセンター(NISC)を発展的に改組」すると記されている。

なお米国では、連邦政府のネットワークや重要インフラのサイバー防護は国土安全保障省の所掌だ。英国では、政府通信本部の下にある「国家サイバー安全保障センター」がサイバーセキュリティーでの官民連携を推進している。日本ではこのような機能をNISCの後継組織が担うことになる。

報道によれば、NISCを改編する新組織は、現在NISCが行っている関係省庁や企業への情報や助言の提供に加え、「能動的サイバー防御」の実行も所管となる。この実効性を担保するために、民間ハッカーの登用も検討される。能動的サイバー防御には、サイバー空間の巡回監視、安全保障上の脅威となり得る不審な動きの察知・対処などが含まれる。現行法制に欠けるところがあれば、法律や制度の策定・修正なども視野に入るだろう。

防衛省・自衛隊のサイバー人材確保策

次に、「国家防衛戦略」では、サイバー領域における自衛隊員の人的基盤強化がうたわれている。自衛隊は2014年、共同の部隊である自衛隊指揮通信システム隊の中に「サイバー防衛隊」を発足。20年には、自衛隊指揮通信システム隊そのものが「自衛隊サイバー防衛隊」に改編された。

陸上自衛隊のシステム通信・サイバー教育を担当する陸上自衛隊通信学校では、2019年度から陸海空の3自衛隊共通のサイバー教育を実施しており、21年度にはサイバー教官室を設置した。さらに、23年度内に陸自通信学校を「陸上自衛隊通信システム・サイバー学校」へ改組して、サイバー要員の育成体制を充実させる。

サイバー戦に係る研究や、若手の教育体制の充実も進めている。防衛省は今年4月、防衛研究所内にサイバー安全保障研究室を設置した。防衛大学校では、2028年度をメドにサイバー学科を創設し、学生の受け入れを始める予定だ。また、「自衛隊版の高校」とも言われる陸上自衛隊高等工科学校でも21年度から、サイバー防衛の専門家の養成を目的とする「システム・サイバー」の専修コースが設けられている。

サイバー部隊は「量より質」

そして、「防衛力整備計画」では、2022年末に約890人いるサイバー専門部隊の要員を5年間で4000人程度に増やし、システムの運営や維持調達などのサイバー関連の後方支援業務に携わる者と合わせて2万人規模とする計画である。

現在、ロシアと戦闘中のウクライナでサイバー防衛・攻撃を担っているのは、ウクライナ側に立つ世界中の有志によるIT軍(サイバー義勇兵)だが、そこでは基幹要員となるIT専門家を1500人ほど抱えている。米軍では、統合軍(ハワイに司令部を置くインド太平洋軍など)の一つであるサイバー軍が6200人でサイバー空間での作戦を統括している。北朝鮮のサイバー攻撃部隊は6800人、中国のそれは3万人に達するとみられている。

これらに比べても、自衛隊のサイバー専門部隊の4000人規模は少ない数ではない。もっとも、サイバー戦では「量より質」が物を言う。有能なシステムエンジニアは「一騎当千」だ。2021年からは高度サイバー人材を非常勤の国家公務員に採用し、「サイバーセキュリティー統括アドバイザー」として受け入れている。民間部門の知見を積極的に取り込む姿勢の表れだ。

また、インフラ面では、自衛隊のシステムを統合・共通化したクラウドを整備し、一元的なサイバーセキュリティー対策を実施することとなっている。一般に、システムをクラウド化することで、データの高速処理が可能となり、意思決定や組織の行動が迅速化される。また、各組織・部隊で同時並行的に更新されるデータが即時に共有できる。オンプレミス(各組織・部隊がローカルで管理するサーバー環境)でデータを管理すると、災害や攻撃でデータが損失する可能性がある。他方、クラウドにデータをバックアップ・分散させている場合、一部のデータが失われたとしても、素早くデータが復旧できる。

「サイバー警察局」も発足

日本の法執行機関もサイバー攻撃に対する対応力を付けつつある。2022年4月に発足したばかりの警察庁「サイバー警察局」は同年12月、世界的に暗躍するランサムウエア攻撃グループである「ロックビット」の脅迫を無効化した。すなわち、ロックビットはウイルス攻撃で企業のデータを暗号化し、復元する見返りとして当該企業に身代金を要求していたが、サイバー警察局が当該企業の暗号化されたデータを復元したのである。

ただ難しいのは、サイバー攻撃は、攻撃の意図を持っている国が、第三国のサーバーを攻撃拠点とする場合があることだ。その場合の対処は、物理的な攻撃への「反撃」と同じようにはいかない。サーバーが置かれている第三国の法執行機関に対して、捜査や対応を依頼することになる。だが、その国が「攻撃国の友好国」である場合には、そうした依頼は断られるだろう。これに「サイバー傭兵」の存在・利用が輪をかける。

自国内を拠点にする攻撃でも対応が難しい場合がある。感染後も活動せずに潜伏し続ける時限式マルウエアによる攻撃では、気付いた時には攻撃の起点が自国内となっている。発覚までの時間が稼げるので、攻撃側は侵入の痕跡を消去しやすくなる。

軍官学産の連携強化が不可欠

日本でサイバー防衛の実効性を高めるには、民間との協働・連携強化が必須だ。これはロシアによる侵攻直後のウクライナでの経験からも明らかだ。

前述したウクライナのフェドロフ副首相兼デジタル転換相は、ロシア侵攻から2日後の2月26日、SNSを通じてスペースXのイーロン・マスクCEO(最高経営責任者)に、人工衛星を使ったインターネットサービス「スターリンク」の開放を要請した。スペースXはその日のうちにウクライナでスターリンクのサービス提供を始めた。その内容、対応の素早さに世界が驚いた。

マスクCEOはスターリンクの端末提供も約束し、2月28日からウクライナに届き始めた。米国の開発援助機関であるUSAID(国際開発庁)も、4月初めにウクライナにスターリンク端末5000個(300万ドル相当)を供与した。民間企業の義勇団的活動を米国政府が後押しする形だ。

そのほか、ウクライナ軍はスターリンクを使って、ドローン偵察部隊と砲兵部隊の連携を図っていると報じられている。ウクライナ市民は、見聞きしたロシア軍部隊の位置情報をSNSでウクライナ軍に提供しているが、これらのデータ通信の一部もスターリンクが担っているとみられている。

また、ウクライナは傍受したロシア兵の会話を、米国企業が提供したAI(人工知能)技術で文章に書き起こして翻訳し、作戦に役立てている。さらに別の企業から無償提供されたAI技術を使い、SNS投稿などから集めた顔写真データから戦死したロシア兵を特定して家族や友人に伝えている。報道統制が敷かれ、戦争被害が公とならないロシア国民の厭戦(えんせん)気分をあおる狙いだ。

これまでウクライナ政府のシステムはオンプレミスだったが、今回のロシア侵攻後、政府や民間企業はクラウドに移行した。これは米マイクロソフトが支援したものだ。同社はロシア政府が発信する偽情報を遮断し、ロシア軍の攻撃で破壊された民間の標的をAIで特定している。またロシアの戦争責任を明らかにする目的で、この技術を国連や国際刑事裁判所などに無償で提供している。

サイバー攻撃は、今この瞬間もどこかの国や組織から断続的に実行されており、日本の各組織も被害を受けつつある。このような攻撃には政府や自衛隊だけの「点」もしくは「線」としての対応だけでは全く不十分で、平時から企業や大学なども含めた民間部門と協働する「網」としての対応が必要となる。そのためには「上意下達」の組織文化に馴染まない、「とがった人材」の活用も必要となる。サイバー戦を勝ち抜くには、ある意味で官僚組織である軍や自衛隊も、そのような人材を抱え込む懐の深さが求められる。

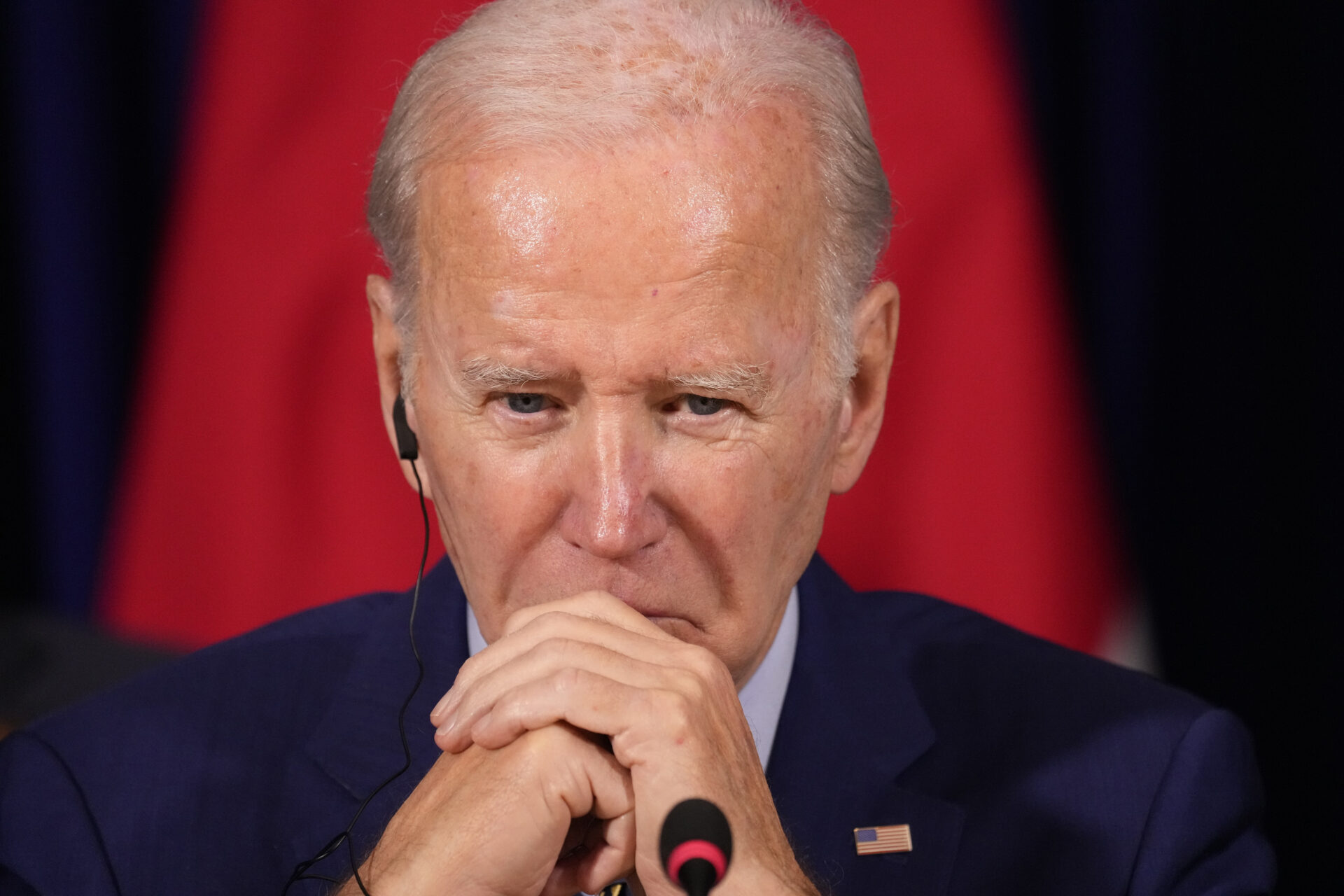

写真:アフロ

【写真は2014年、「サイバー防衛隊」発足時のもの】